eksctl YAML 명세 작성

다음의 내용을 참고하여 생성할 EKS 클러스터의 YAML 명세를 작성하고 적절한 위치에 저장합니다.

EKS 클러스터 및 노드 그룹 생성

다음의 명령어를 실행하여 EKS 클러스터를 생성하세요.

Nginx Ingress Controller

Helm으로 Nginx Ingress Controller를 설치합니다.

Cert manager

Helm으로 Cert manager를 설치합니다.

Storage

AWS에서는 다양한 스토리지 옵션을 제공하며, ale의 기본 스토리지로 Amazon Elastic File System (EFS)과 Elastic Block Store (EBS) 중 사용 목적에 맞게 선택해서 사용할 수 있습니다.

AWS EBS CSI 설치하기

AWS EBS CSI 설치하기

1. 클러스터 IAM OIDC 제공업체 생성 여부를 확인하고 생성되어 있지 않은 경우 신규 생성합니다.2. EBS CSI 드라이버에 대한 IAM 역할을 생성합니다.3. EKS add-on으로 EBS CSI 드라이버를 적용합니다.4. gp2에 설정된 dafault 설정을 해제합니다.5. 신규 Storage Class(gp3)를 생성합니다.

6. PVC 생성 테스트를 위해 다음의 명령을 실행합니다.7. 생성된 PVC의 상태를 확인합니다. 정상적으로 생성된 경우 STATUS가 Bound 여야 합니다.

storageclass.kubernetes.io/is-default-class: "true" 어노테이션을 통해 기본값으로 지정됩니다.AWS EFS CSI 설치하기

AWS EFS CSI 설치하기

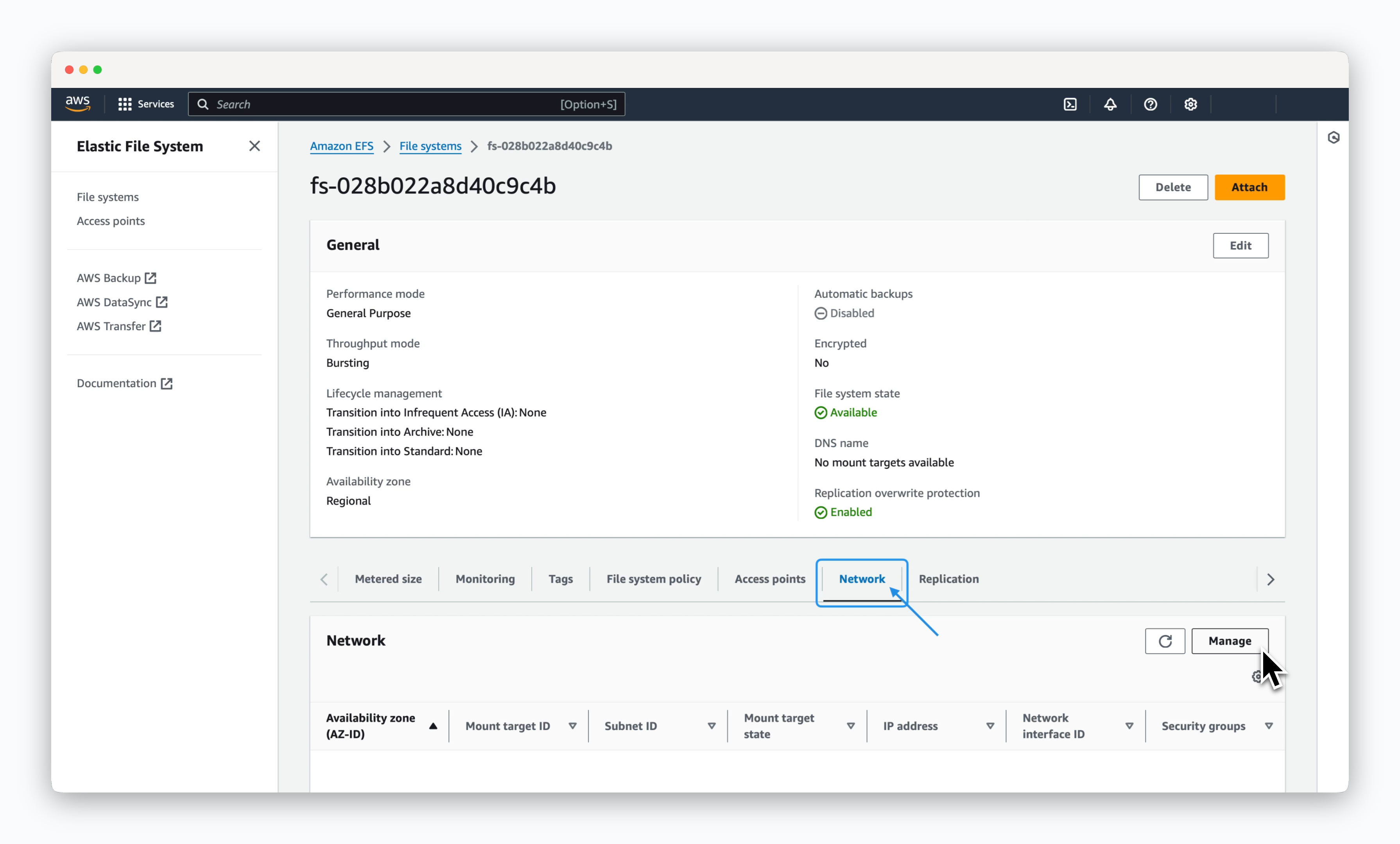

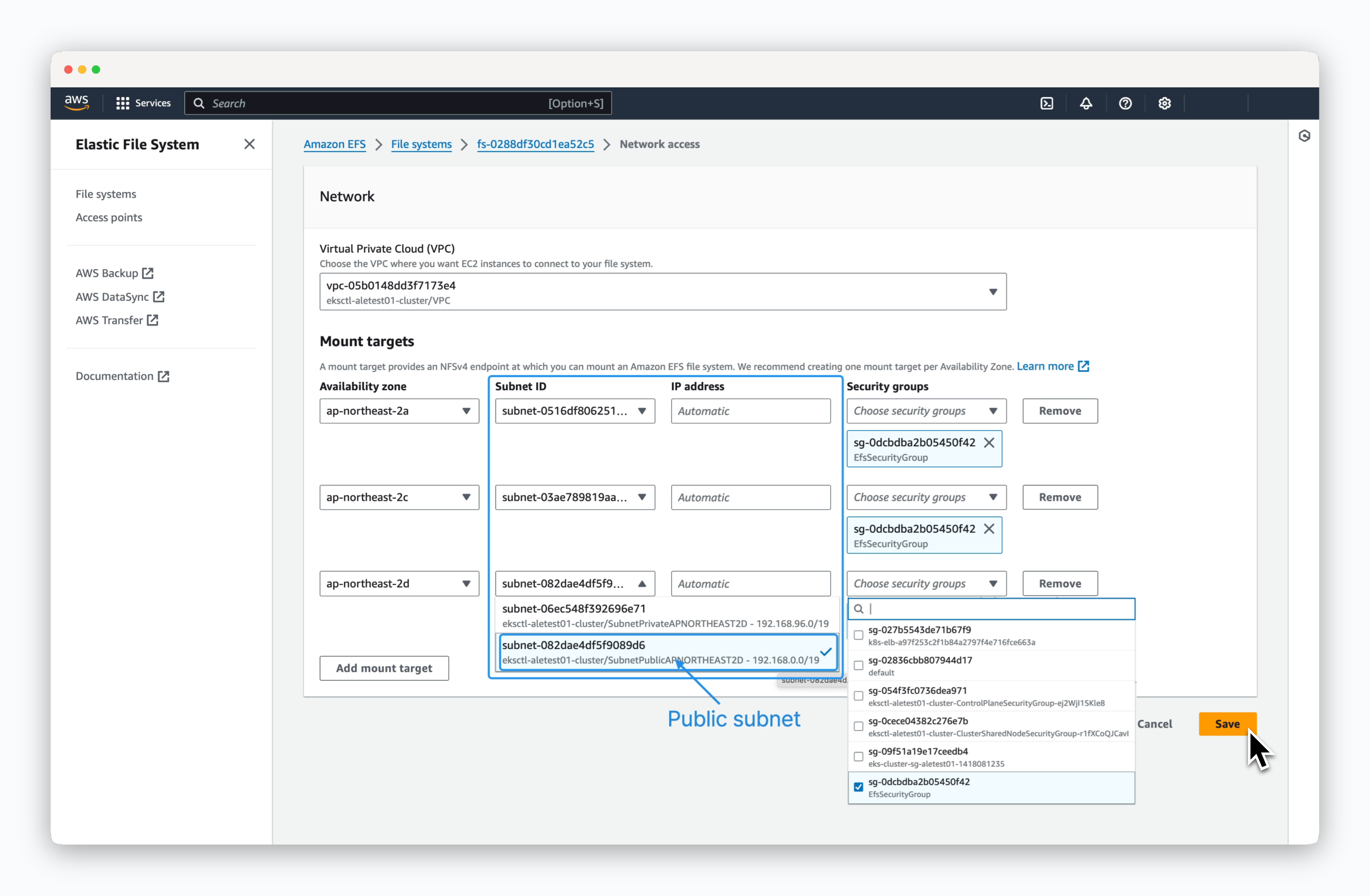

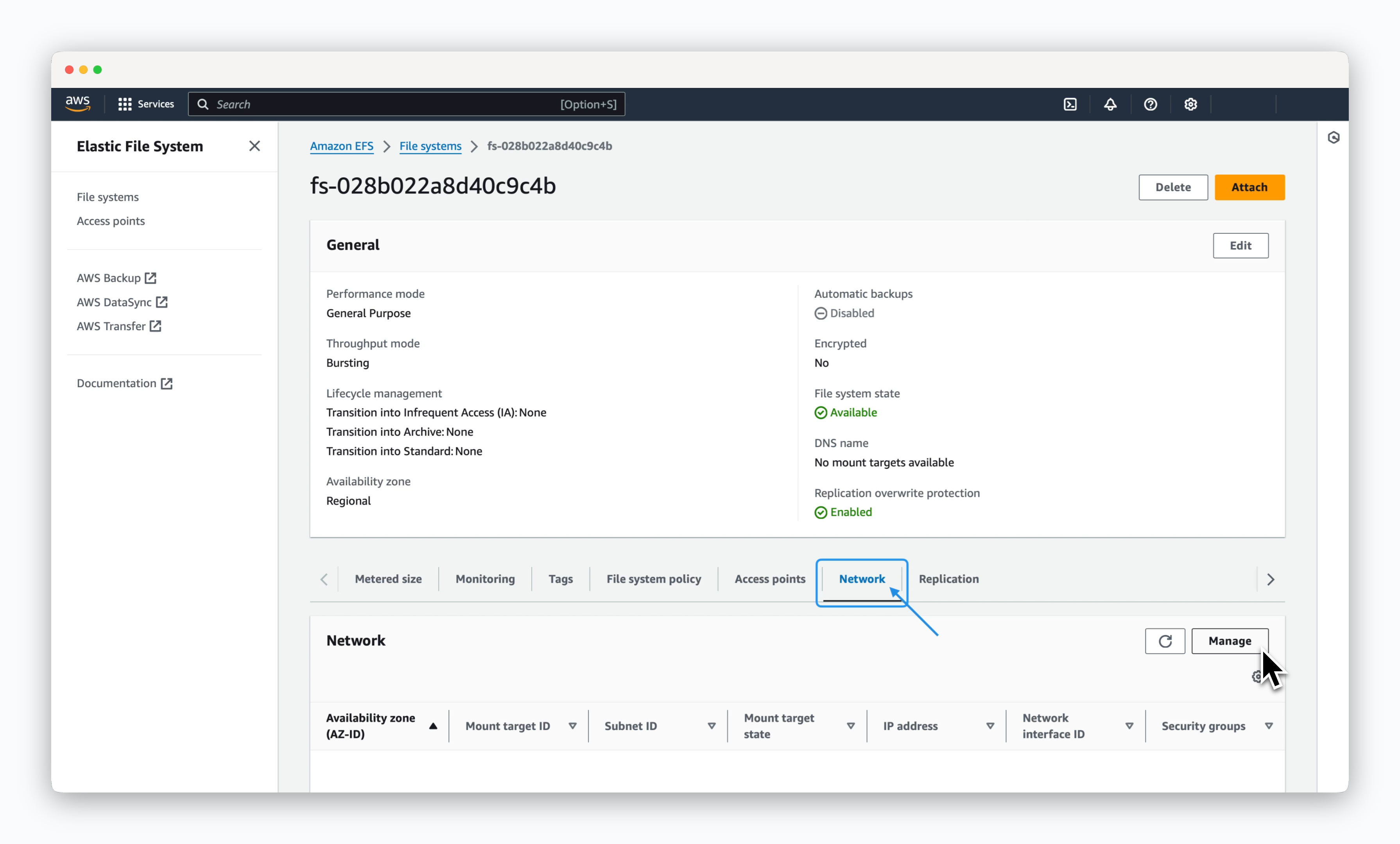

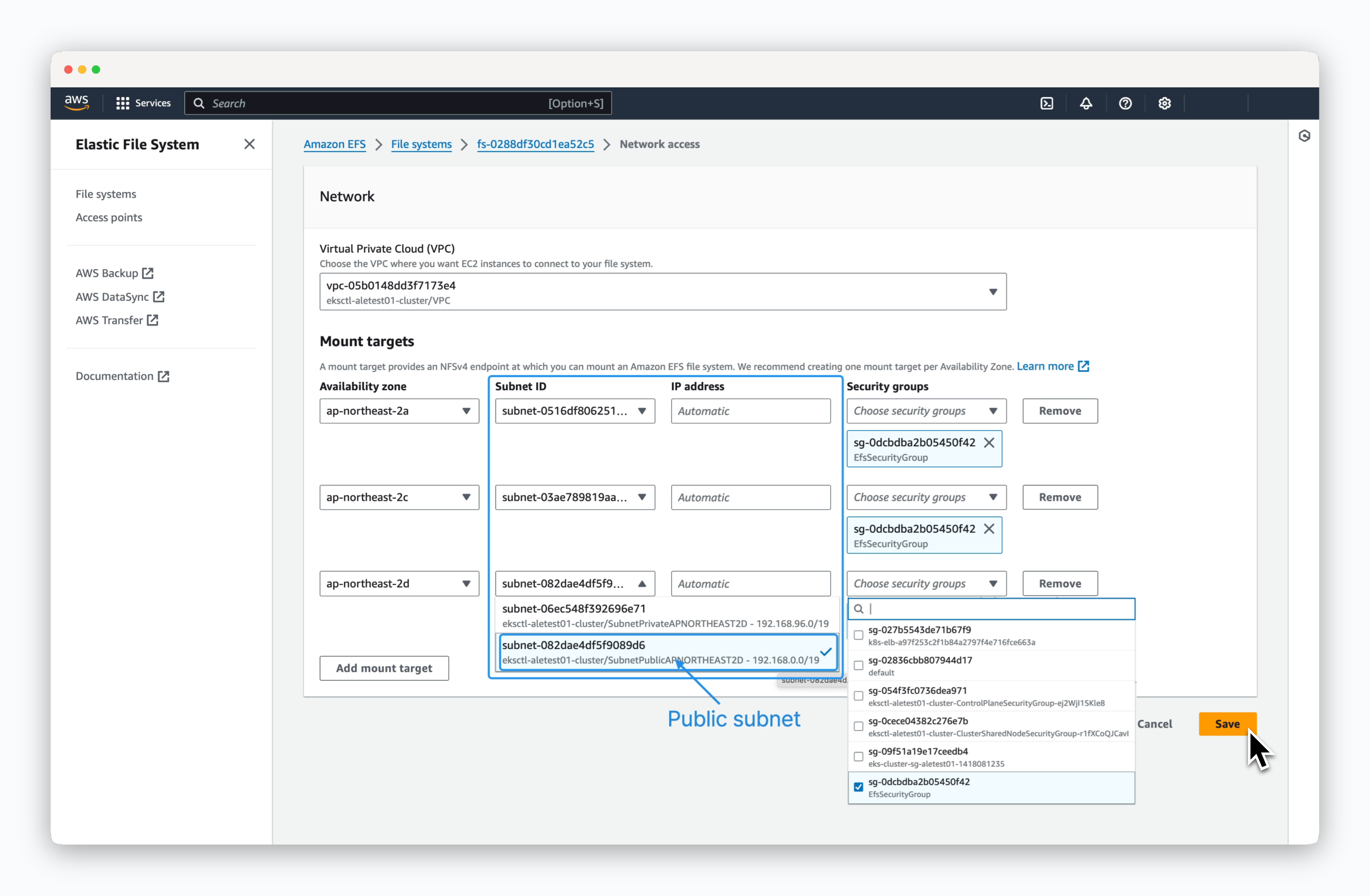

1. 클러스터 IAM OIDC 제공업체 생성 여부를 확인하고 생성되어 있지 않은 경우 신규 생성하세요.2. EBS CSI 드라이버에 대한 IAM 역할을 생성하고 정책을 적용합니다.3. EKS add-on으로 EFS CSI 드라이버를 적용합니다.4. EFS 파일시스템을 생성하기 위한 정보를 조회하고 환경변수로 세팅합니다.5. 보안 그룹을 생성하고 2049(NFS) 포트의 인그레스 통신을 허용하는 규칙을 추가합니다.6. AWS EFS 파일 시스템을 생성하세요.7. AWS EFS 관리 콘솔에서 생성된 파일시스템 페이지에 접속 후 Network 탭에서 Manage(관리) 버튼을 클릭합니다. 8. Kubernetes 클러스터의 노드가 위치한 AZ(가용영역)에 따라 탑재 대상을 추가하고 각 노드의 퍼블릭 서브넷을 선택합니다.

이어서 2049 포트에 대한 인바운드 허용 규칙이 추가된 Efs보안 그룹을 선택한 후 저장하세요.

8. Kubernetes 클러스터의 노드가 위치한 AZ(가용영역)에 따라 탑재 대상을 추가하고 각 노드의 퍼블릭 서브넷을 선택합니다.

이어서 2049 포트에 대한 인바운드 허용 규칙이 추가된 Efs보안 그룹을 선택한 후 저장하세요. 9. 신규 Storage Class(efs-sc)를 생성합니다.

10. PVC 생성 테스트를 위해 다음의 명령을 실행합니다.11. 생성된 PVC의 상태를 확인합니다. 정상적으로 생성된 경우 STATUS가 Bound 여야 합니다.

9. 신규 Storage Class(efs-sc)를 생성합니다.

10. PVC 생성 테스트를 위해 다음의 명령을 실행합니다.11. 생성된 PVC의 상태를 확인합니다. 정상적으로 생성된 경우 STATUS가 Bound 여야 합니다.

storageclass.kubernetes.io/is-default-class: "true" 어노테이션을 통해 기본값으로 지정됩니다.Kubernetes Metrics Server

클러스터 내 컨테이너 리소스 정보를 수집하기 위한 Metrics Server를 설치합니다.Kubernetes Metrics Server를 설치하기 위해 다음의 명령어를 실행합니다.