eksctl YAML仕様の作成

以下の内容を参考に、作成するEKSクラスターのYAML仕様を作成し、保存します。

クラスター&ノードグループの作成

以下のコマンドを実行してEKSクラスターを作成します。

Nginx Ingress Controller

Helmを使用してNginx Ingress Controllerをインストールします。

Cert Manager

Helmを使用してCert Managerをインストールします。

ストレージ

AWSでは多様なストレージオプションが提供されており、エールの基本ストレージとしてAmazon Elastic File System (EFS)およびElastic Block Store (EBS)の中から、使用目的に応じて選択して利用できます。

AWS EBS CSIのインストール

AWS EBS CSIのインストール

1. クラスターIAM OIDCプロバイダーの作成有無を確認し、まだ作成されていない場合は新規作成します。2. EBS CSIドライバー用IAMロールを作成します。3. EKSアドオンとしてEBS CSIドライバーを適用します。4. gp2に設定されているデフォルト設定を解除します。5. 新しいStorage Class(gp3)を作成します。6. PVC作成テストのために次のコマンドを実行します。7. 作成したPVCの状態を確認します。正常に作成されると、STATUSはBoundになります。

storageclass.kubernetes.io/is-default-class: "true"アノテーションを使用してデフォルト設定として指定します。AWS EFS CSIのインストール

AWS EFS CSIのインストール

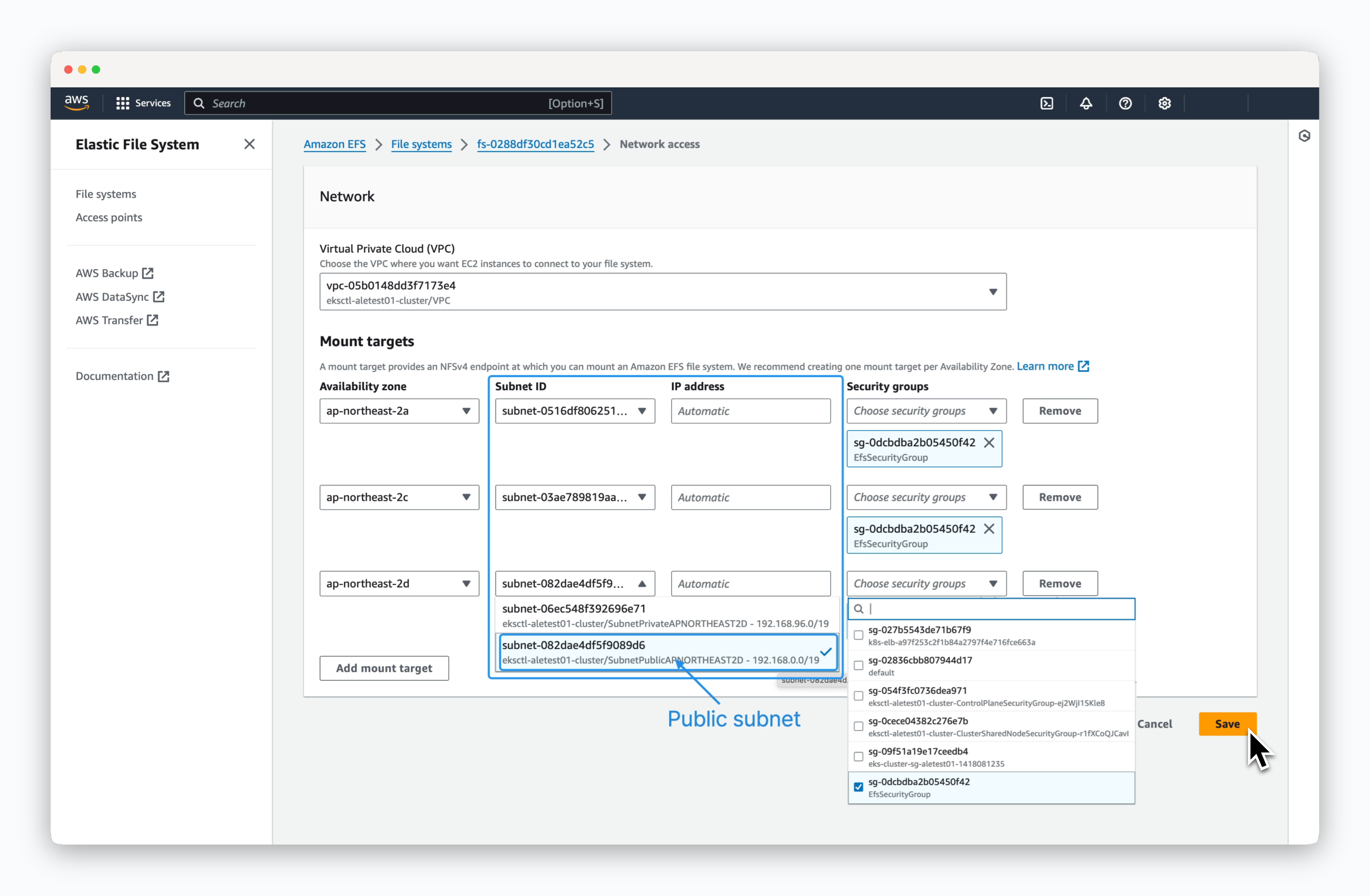

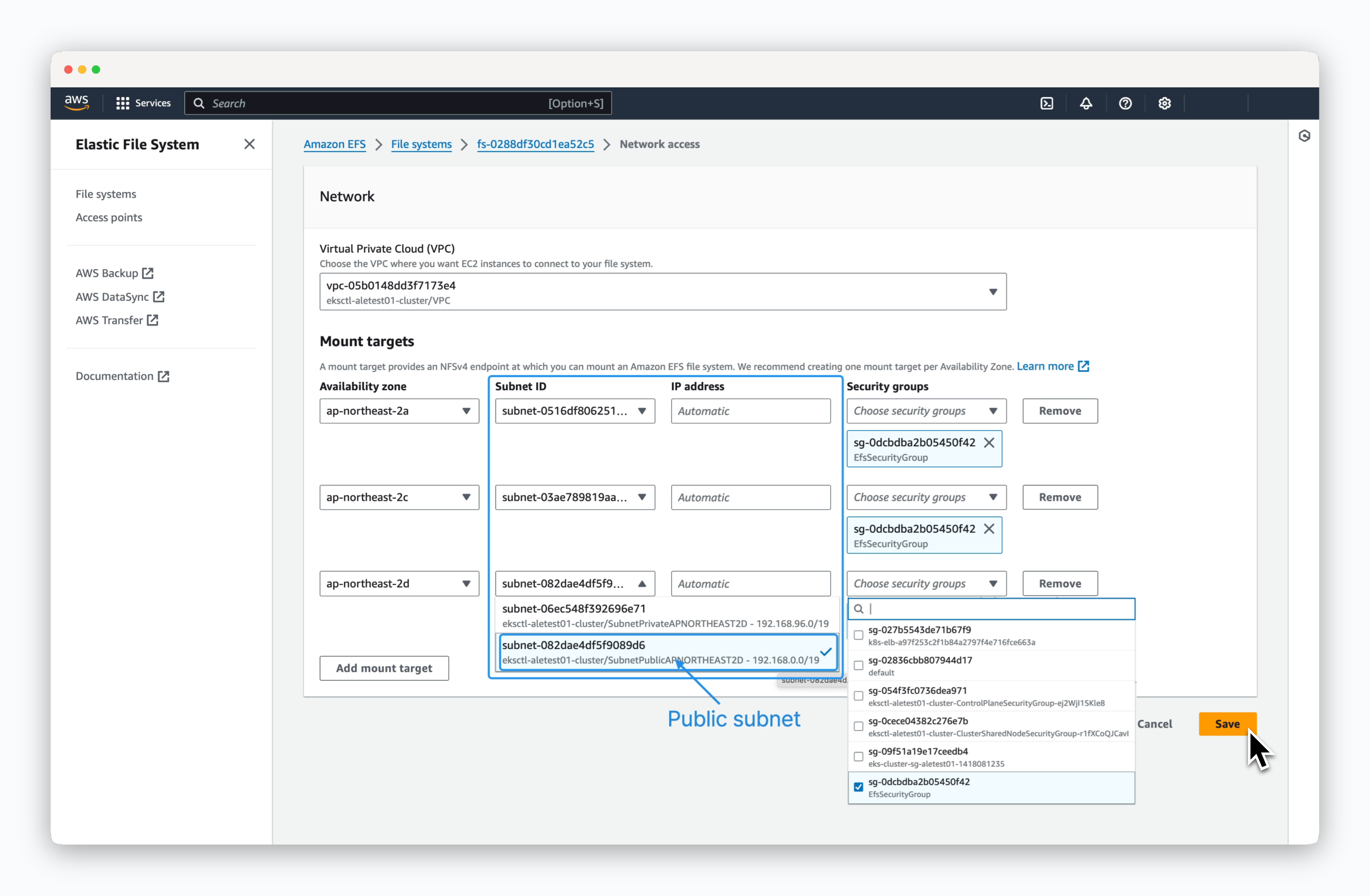

1. クラスターIAM OIDCプロバイダーの作成有無を確認し、まだ作成されていない場合は新規作成します。2. EBS CSIドライバー用IAMロールを作成してポリシーを適用します。3. EKSアドオンとしてEFS CSIドライバーを適用します。4. EFSファイルシステムを作成するための情報を取得し、環境変数として設定します。5. セキュリティグループを作成し、2049(NFS)ポートのインバウンドルールを追加します。6. AWS EFSファイルシステムを作成します。7. AWS EFS管理コンソールで作成されたファイルシステムページにアクセスし、 8. Kubernetesクラスターのノードが配置されているAZ(アベイラビリティゾーン)に基づいてマウントターゲットを追加し、各ノードのパブリックサブネットを選択します。その後、2049ポートのインバウンド通信を許可するルールが追加されたEFSセキュリティグループを選択して保存します。

8. Kubernetesクラスターのノードが配置されているAZ(アベイラビリティゾーン)に基づいてマウントターゲットを追加し、各ノードのパブリックサブネットを選択します。その後、2049ポートのインバウンド通信を許可するルールが追加されたEFSセキュリティグループを選択して保存します。 9. 新しいStorage Class(efs-sc)を作成します。10. PVC作成テストのために次のコマンドを実行します。11. 作成したPVCの状態を確認します。正常に作成されると、STATUSはBoundになります。

9. 新しいStorage Class(efs-sc)を作成します。10. PVC作成テストのために次のコマンドを実行します。11. 作成したPVCの状態を確認します。正常に作成されると、STATUSはBoundになります。

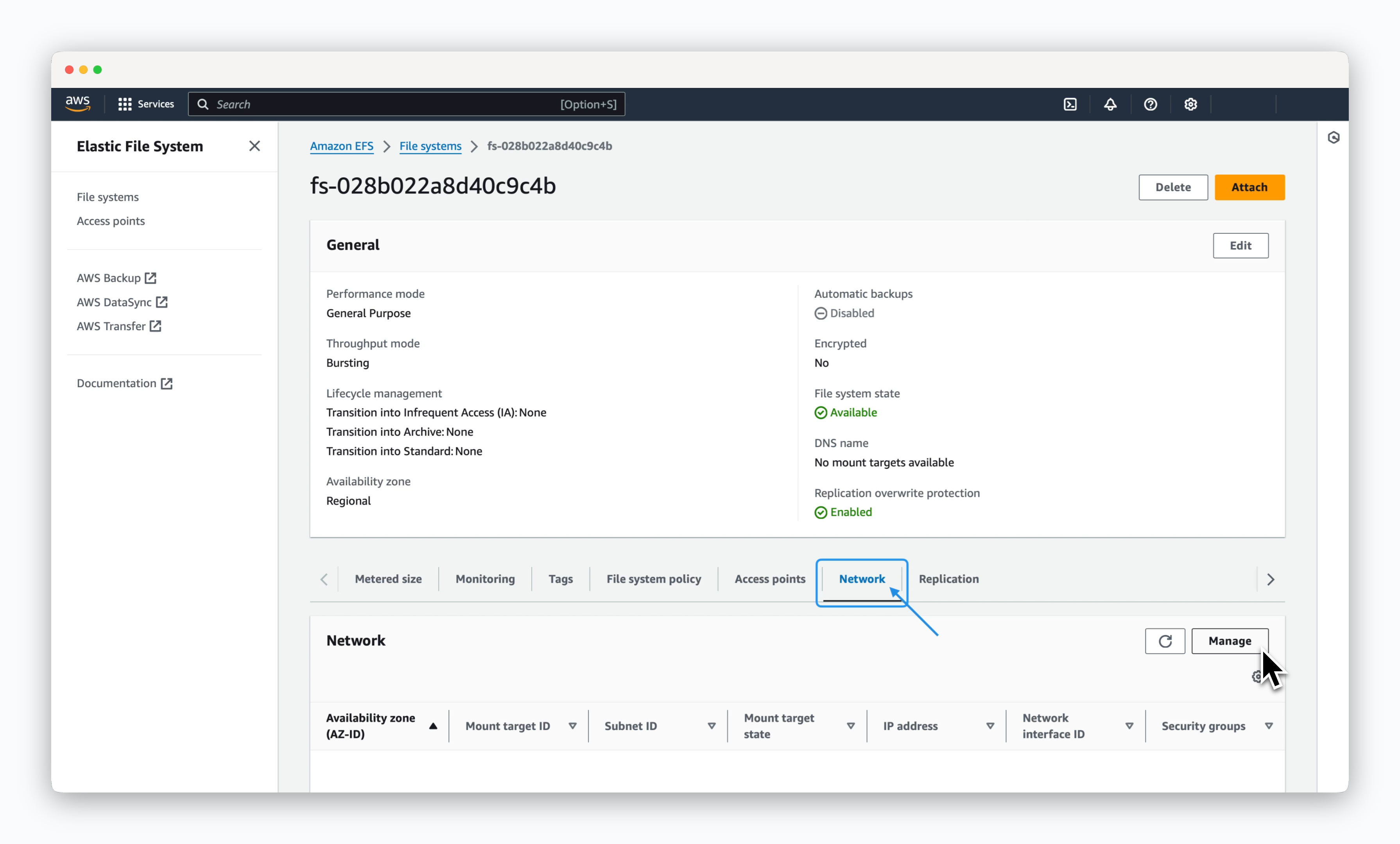

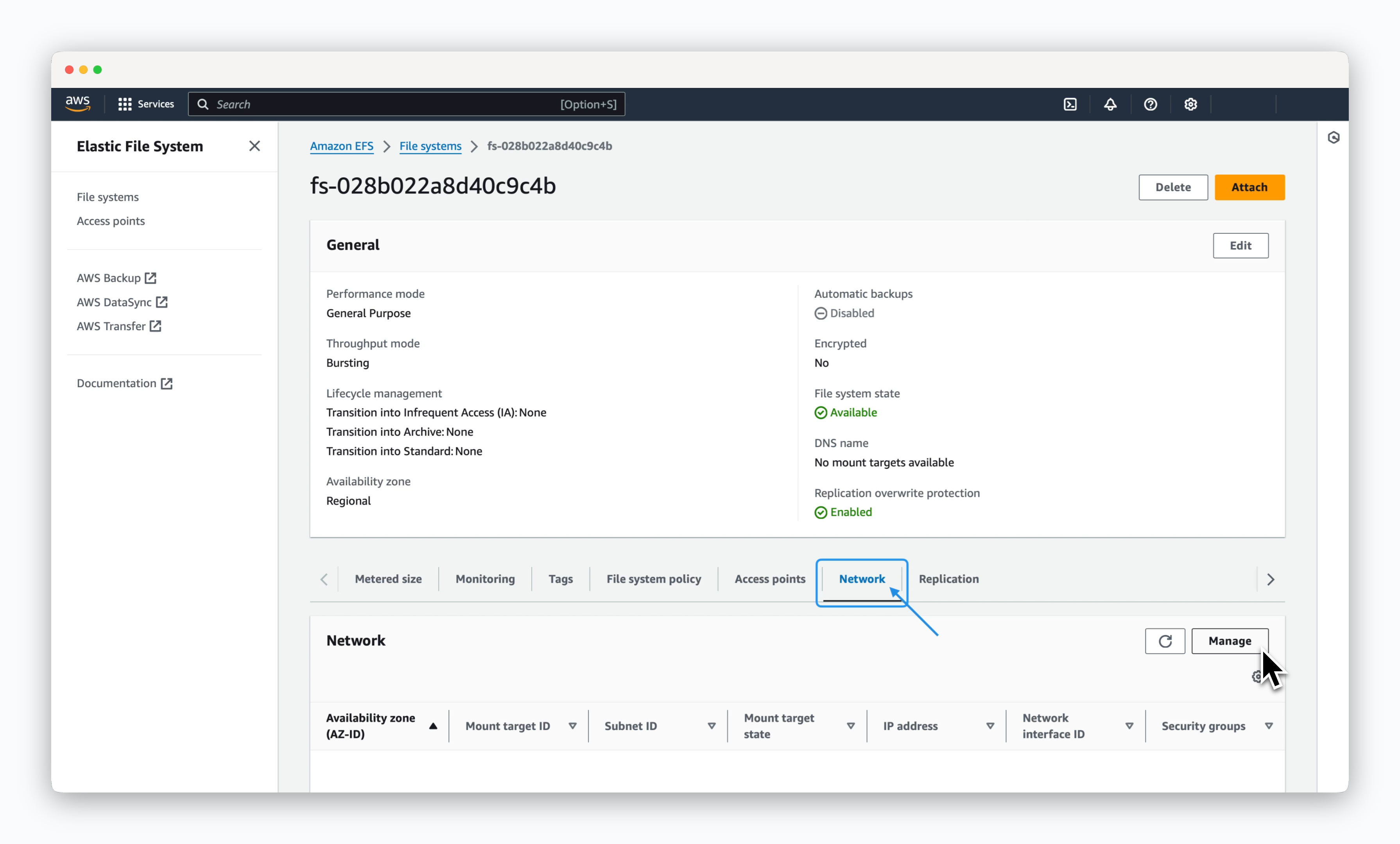

NetworkタブでManageボタンをクリックします。

storageclass.kubernetes.io/is-default-class: "true"アノテーションを使用してデフォルト設定として指定します。Kubernetes Metrics Server

クラスター内のコンテナリソース情報を収集するため、Metrics Serverをインストールします。Kubernetes Metrics Serverをインストールするには、以下のコマンドを実行します。